开源项目推荐

这个项目收集了各种与 eBPF 相关的资料,非常全面。

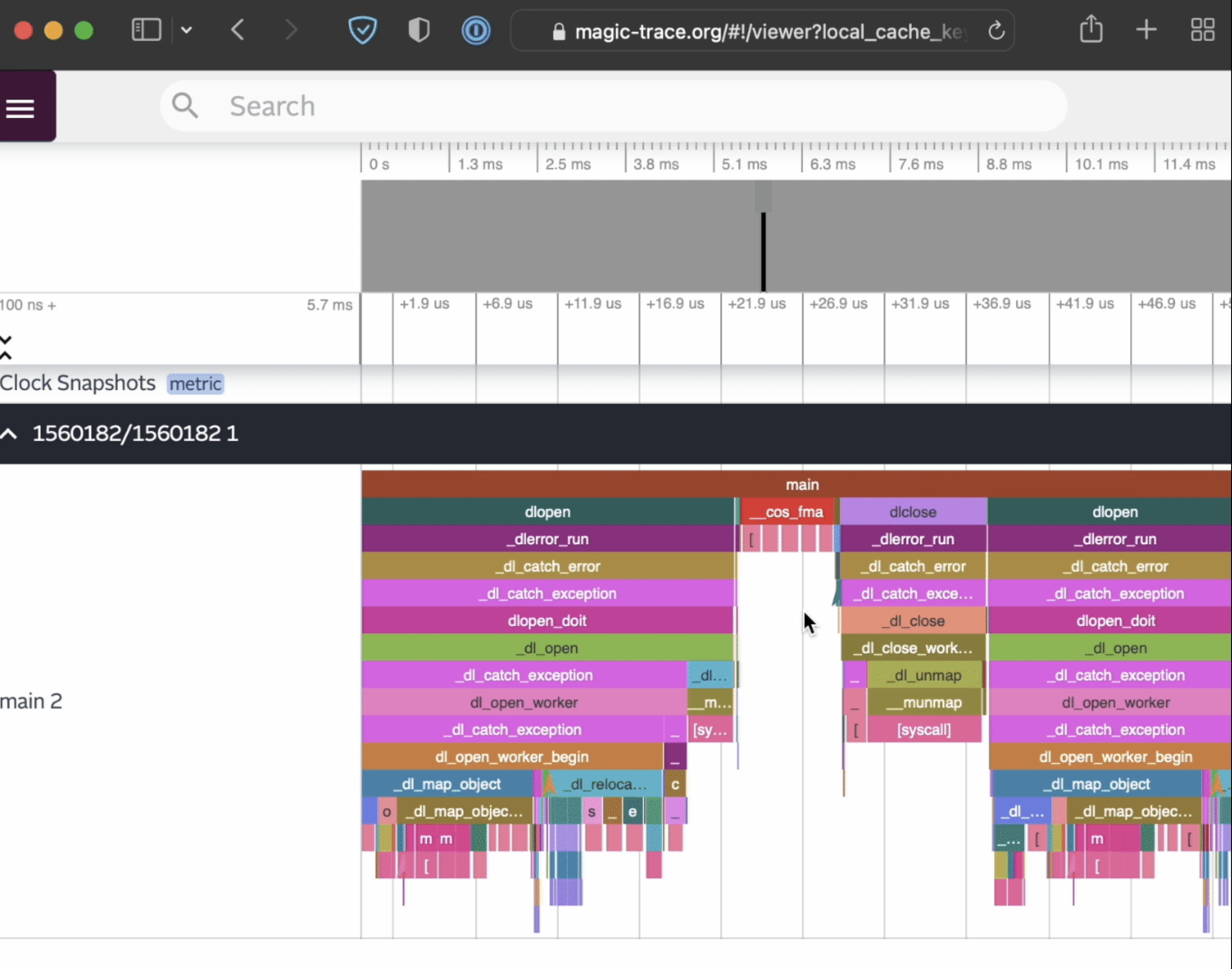

magic-trace 是一款 Linux 性能分析工具,可以用来分析应用和内核的性能问题。与 perf 不同的是,magic-trace 不会在整个时间段内对调用栈进行采样,而是使用英特尔 ® 处理器跟踪(Intel Processor Trace) 来对某一时间点所有控制流的环形缓冲区进行快照。

tabloid 是针对 kubectl 和 docker 的格式化输出工具,比 grep 和 awk 更好用,比如:

# show only pods whose name starts with `frontend` or `redis`

# and only display the columns `namespace` and `name`

$ kubectl get pods --all-namespaces | tabloid \

> --expr '(name =~ "^frontend" || name =~ "^redis") && namespace == "team-a-apps"' \

> --column namespace,name

NAMESPACE NAME

team-a-apps frontend-5c6c94684f-5kzbk

team-a-apps frontend-5c6c94684f-k2d7d

team-a-apps frontend-5c6c94684f-ppgkx

team-a-apps redis-follower-dddfbdcc9-9xd8l

team-a-apps redis-follower-dddfbdcc9-l9ngl

team-a-apps redis-leader-fb76b4755-6t5bk

文章推荐

KubeEye 是一款 Kubernetes 安全及配置问题检测工具,针对部署在 K8s 集群中的业务应用进行配置检测使用 OPA,针对集群部署的 Node 使用 Node-Problem-Detector 进行检测,同时除了系统内置有根据大多数业界常见场景的预定义规则,还支持用户自定义规则来进行集群检测。

KubeSphere 自带的集群状态监控中有 Etcd 监控的页面展示,但是在 KubeSphere3.2.1 版本中,默认配置开启 Etcd 监控后,集群状态中的 Etcd 监控页面确实没有任何数据。本文将记录里解决该问题的排障之旅。

十年云计算浪潮下,DevOps、容器、微服务等技术飞速发展,云原生成为潮流。企业云化从“ON Cloud” 走向 “IN Cloud”,成为“新云原生企业”,新生能力与既有能力立而不破、有机协同,实现资源高效、应用敏捷、业务智能、安全可信。整个云原生概念很大,细化到可能是我们在真实场景中遇到的一些小问题,本文就针对日常工作中遇到的自己的小需求,及解决思路方法,分享给大家。

云原生动态

距离 KubeSphere 3.2.1 GA 已经过去 4 个月了,现在 KubeSphere 3.3.0 Alpha 版终于发布了,带来了很多比较重量级的功能,例如:

DevOps

- 提供了基于 GitOps 的持续部署方案,底层支持 Argo CD;

- 支持持续部署白名单配置;

- 持续部署状态统计;

- 支持代码仓库集中管理;

- 新增多款基于 CRD 的内置流水线模板;

- 支持添加只允许执行流水线的自定义角色。

存储

- 新增 volumesnapshotcontent 管理;

- 支持 volumesnapshotclass 管理;

- 新增 StorageClass 权限控制;

- 新增 PVC 自动扩容;

- 增加单块硬盘占用率数据显示。

其他优化

- 多集群场景下 Member 集群支持上传更新 Kubeconfig 文件;

- 支持多集群下集群 kubeconfig 到期提示;

- 支持应用整个配置字典;

- 支持容器生命周期管理;

- 支持节点终端,可以直接在 UI 上登陆集群节点;

- 启用 Istio 支持 CNI 等更细化的配置;

- 优化了 clusterconfiguration 配置机制,无需重启 ks-apiserver/ks-controller-manager。

每个功能的具体细节会在正式版本发布之后在 Release Notes 中详述,GA 日期在 5 月份。想尝鲜的同学可通过以下两种方式部署和测试,欢迎大家帮助测试并提交 GitHub Issue。

CNCF 技术监督委员会 (TOC)已投票接受 KubeVirt 作为 CNCF 孵化项目。

KubeVirt 使用户能够以 Kubernetes 原生的方式在 Kubernetes 之上运行虚拟机工作负载。它允许迁移传统应用程序,并支持构建具有虚拟化要求的新应用程序,最终加强 Kubernetes 作为运行计算工作负载的首选工具。

KubeVirt 项目于 2017 年 1 月在红帽创立。自 2019 年 9 月作为沙箱项目加入 CNCF 以来,该项目已经增加了来自 Amadeus、苹果、CloudFlare、Containership、Giant Swarm、Gitpod、IBM、Kubermatic、Lacoda、NEC、NVIDIA、SAP、Solidfire、SUSE 和独立开发者的贡献者。基于 KubeVirt 的解决方案已经在多家公司投入生产,包括 Arm、CIVO、CoreWeave、H3C 和 Kubermatic。该项目现在是在 Kubernetes 中运行虚拟机的领先开源工具。

近日,Harbor v2.5 发布,新版本为用户们带来了如下几个重要的新特性:

- Cosign 签名的引入,使得制品(镜像等)复制时签名可以同步复制。

- 提高了并发拉取请求的性能。

- 改进了垃圾回收功能的容错性,当删除某个制品(Artifact)发生错误时,可继续删除其他制品。

- 复制中可跳过在代理缓存项目中的制品。

- 激活 Distribtion purging 功能,可以删除 upload 目录中的孤立文件。

- 使用 Golang v1.17.7 构建的。

- 使用 Distribution v2.8.0 和 Trivy v0.22.0。

Harbor v2.5 集成了对 Cosign 的支持,这是一个 OCI 工件签名和验证解决方案,是 Sigstore 项目的一部分。

Cosign 签署 OCI 工件并将生成的签名推送到 Harbor。此签名作为工件附件存储在签名工件旁边。Harbor 管理已签名工件和联署签名之间的链接,允许您将标签保留规则和不可变规则等内容应用于已签名工件,并且它将扩展到已签名工件和签名。通过这种方式,您可以使用 Harbor 的内置功能来管理签名工件和 Cosign 签名附件。

IstioCon 2022 将于北京时间今天(25 日)晚上 11 点正式开始,欢迎登录大会官网 https://events.istio.io/istiocon-2022 注册观看。本次活动有适应北京时间的中文演讲,中文演讲组织者:徐中虎、宋净超、丁少君。详细日程请见:https://events.istio.io/istiocon-2022/schedule/grid/。

在发现原始修复程序使客户部署容易受到容器逃逸和特权升级的影响后,Amazon Web Services 更新了其 Log4j 安全补丁。

Amazon 的 Log4j 热补丁引入的漏洞 - CVE-2021-3100、CVE-2021-3101、CVE-2022-0070、CVE-2022-0071 - 在 CVSS 上都是 8.8 分(满分为 10 分)的高严重性错误。在其外部环境中使用 Java 软件的 AWS 客户应从 Amazon 获取最新的补丁集并进行安装。