开源项目推荐

Tart 是一个虚拟化工具集,用于构建、运行和管理 Apple Silicon 芯片 macOS 上的虚拟机,主要目的是为 CI 流水线的特殊任务提供运行环境。主要亮点:

- 使用 macOS 最新的虚拟化框架

Virtualization.Framework 来创建虚拟机。

- 可以从 OCI 镜像仓库中拉取/推送虚拟机镜像。

- 可以使用 Tart 的 Packer 插件来自动化虚拟机创建流程。

- 内置 CI 集成。

Kcli 是一个虚拟化平台管理工具,支持几乎所有的虚拟化平台和工具(例如 libvirt、oVirt、OpenStack、VMware vSphere、GCP、AWS 甚至支持 KubeVirt),你可以使用它来创建并管理虚拟机。

Tetragon 是 Cilium 开源的一款安全检测引擎,提供了基于 eBPF 的完全透明的安全可观测性能力以及实时的运行时增强(runtime enforcement)能力。由于基于 eBPF 的内核级收集器中直接内置了智能内核过滤能力和聚合逻辑,因此 Tetragon 无需更改应用程序即可以非常低的开销实现深度的可观测性。内嵌的运行时执行层不仅能够在系统调用层面进行访问控制,而且能够检测到特权、Capabilities 和命名空间的提权逃逸,并实时自动阻止受影响进程的进一步执行。

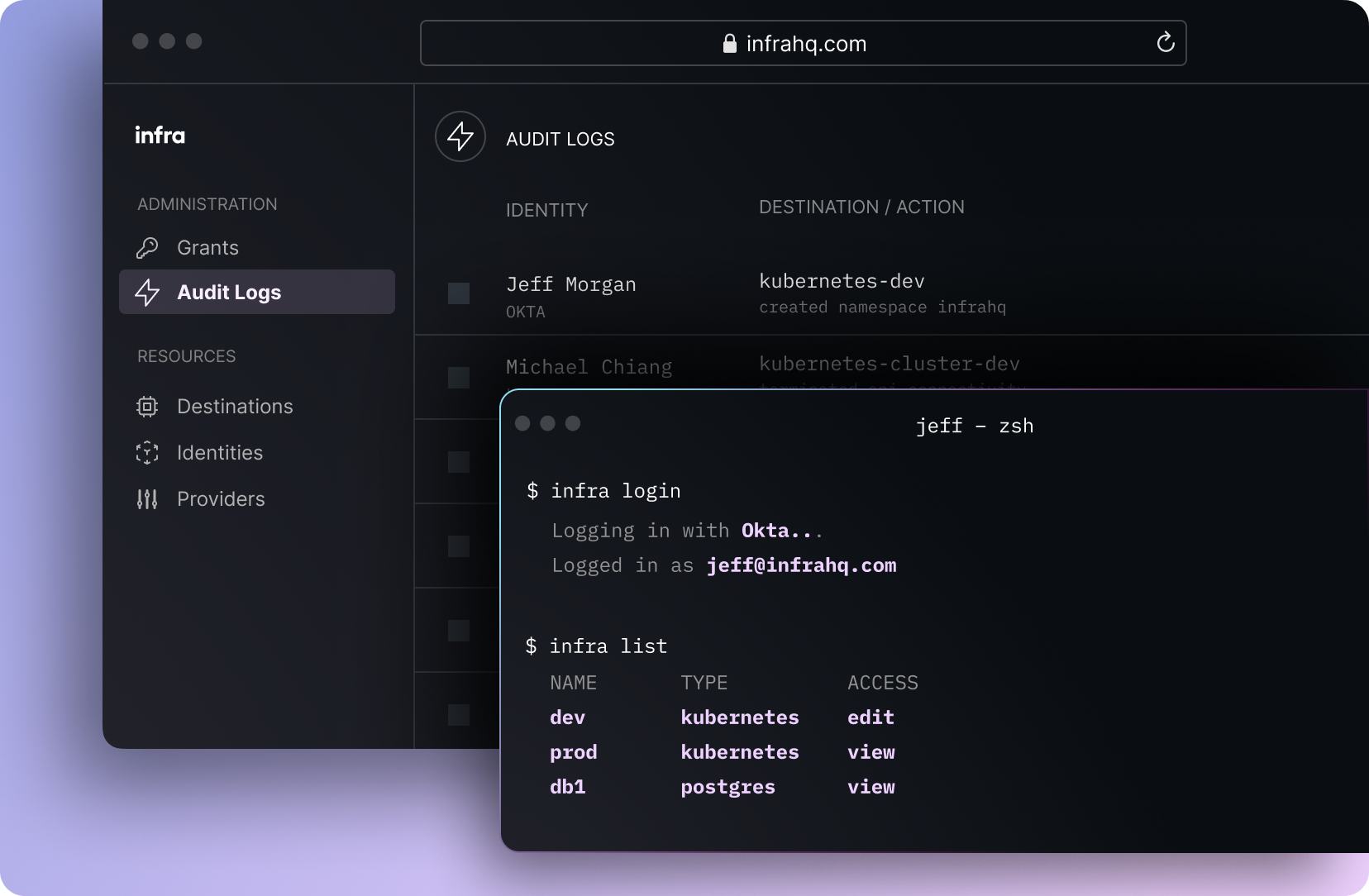

Infra 是一个基础架构单点登录工具,可以通过连接外部身份源(Identity Provider)或者本地用户来连接基础架构集群(比如 Kubernetes、数据库等等)。

Go 语言版的 lrzsz,实现了类似 rz / sz 的功能,兼容 tmux。

开源电子书推荐

Quarkslab 开源的电子书,介绍如何利用 eBPF 在本机破解 TLS 的明文。感觉场景还是有点问题,既然我都能访问主机了,能不能获取明文好像也没那么重要,从客户端层面破解 TLS 还差不多。

文章推荐

Cloudflare 从 2017 年开始就开始大规模使用 Prometheus,Prometheus 的主要职责之一就是在出现故障时向相关人员发生告警,但告警本身是否可靠却无从而知。本文讨论的就是如何验证 Prometheus 告警的可靠性。

KubeSphere 屏蔽了底层 Kubernetes 集群的差异,解决了 K8s 使用门槛高和云原生生态工具庞杂的痛点。极狐GitLab 提供了一体化 DevOps 能力覆盖软件开发全生命周期(从计划到运维),同时内置了安全功能,能够利用开箱即用的安全能力构建 DevSecOps 体系。本文介绍了如何结合 KubeSphere 和极狐GitLab,打造出一个适应云原生时代的持续交付系统。

云原生动态

Cloud Foundry 基金会发布了Korfi 的 beta 版本,这是一种新的平台即服务 (PaaS),旨在简化开发人员和运营商的 Kubernetes 开发和部署体验。

该基金会表示,Korfi 带来了Cloud Foundry以开发人员为中心的体验,以提供在 Kubernetes 上运行的与 Cloud Foundry 兼容的应用程序平台,因为 Kubernetes 体验对于运营商和开发人员来说都是复杂的。

借助 Korfi,Cloud Foundry 正在构建从以前的迭代(如 cf-for-k8s 和 KubeCF)中学到的新架构。Korfi 为云原生技术带来了更大的互操作性,为 Kubernetes 带来了 Cloud Foundry 应用开发者体验的轻松和简单。这个新项目是 Cloud Foundry Foundation 运作方式发生更深层次变化的结果。

Envoy 代理项目正在扩展,目的是建立一套标准化的、简化的 API,用于与 Kubernetes 本身一起工作。

本周,在 KubeCon+CloudNativeCon EU 会议上,该开源项目透露,它一直在开发一个扩展项目–Envoy Gateway,该项目将使 Envoy 反向代理成为一个网络网关,使其不仅能够引导内部的微服务流量,还能管理进入网络的外部流量。Kubernetes 是最初的目标。

Envoy 网关背后的想法是提供 “一个简化的部署模型和 API 层,以满足较轻的使用情况”,Envoy 创建者 Mat Klein 在一篇博文中解释道。

Envoy 最初是为 Lyft 创建的,在 2016 年作为开源项目发布,主要用于建立服务网格(通常与另一个 CNCF 项目 Istio 一起),以帮助云原生应用程序通过 sidecar 相互通信。

Kubernetes v1.24 引入了对非优雅节点关闭(Non-Graceful Node Shutdown)的 alpha 支持。此特性允许有状态工作负载,在原节点关闭或处于不可恢复状态(如硬件故障或操作系统损坏)后,故障转移到不同的节点。

根据反馈和采用情况,Kubernetes 团队计划在 1.25 或 1.26,把非优雅节点关闭实现进入 Beta。

此特性要求用户手动向节点添加污点,以触发工作负载故障转移,并在节点恢复后删除污点。未来,我们计划寻找自动检测和隔离关闭/故障节点的方法,并将工作负载自动故障转移到另一个节点。

CNCF Security TAG(安全技术咨询小组,Security Technical Advisory Group)刚刚发布了一份更新的云原生安全白皮书 v2,以帮助社区了解保护云原生部署的最佳实践。该白皮书旨在让组织及其技术领导,清楚地了解云原生安全、其在生命周期过程中的结合,以及确定 NIST SSDF 等标准适用性的考虑因素。

新版本有以下主要变化:

- 安全默认值——Cloud Native 8:关于实施默认情况下安全的云原生应用的高级指南。

- SSDF 1.1 版映射:将NIST SSDF 的实践和任务映射到云原生安全应用生命周期

- ATT&CK 容器威胁矩阵:总结了威胁矩阵如何提供一个应用本文所述指南的结构

- 关于如何分享反馈的指南;关于如何分享对论文提供反馈的说明现在是论文的一部分,并附有一个简短的摘要,说明在第一版出版后如何收集和处理反馈。

SPIRE 项目的核心是解决大规模安全发布工作负载身份的问题,无论工作负载在哪里运行。它通过拥有一个由插件组成的可扩展架构来实现这一点,允许 SPIRE 根据支持不同平台、云提供商等的需求而增长。到目前为止,SPIRE 只能部署在 Linux 平台上。

1.3.0 版本增加了对在 Windows 上运行 SPIRE 服务器和代理的支持。现有的插件已被调整为可在 Windows 下运行。此外,还增加了一个新的针对 Windows 的工作负载证明器(类似于现有的 Unix 工作负载证明器),用于为 Windows 工作负载提供针对 Windows 的属性。