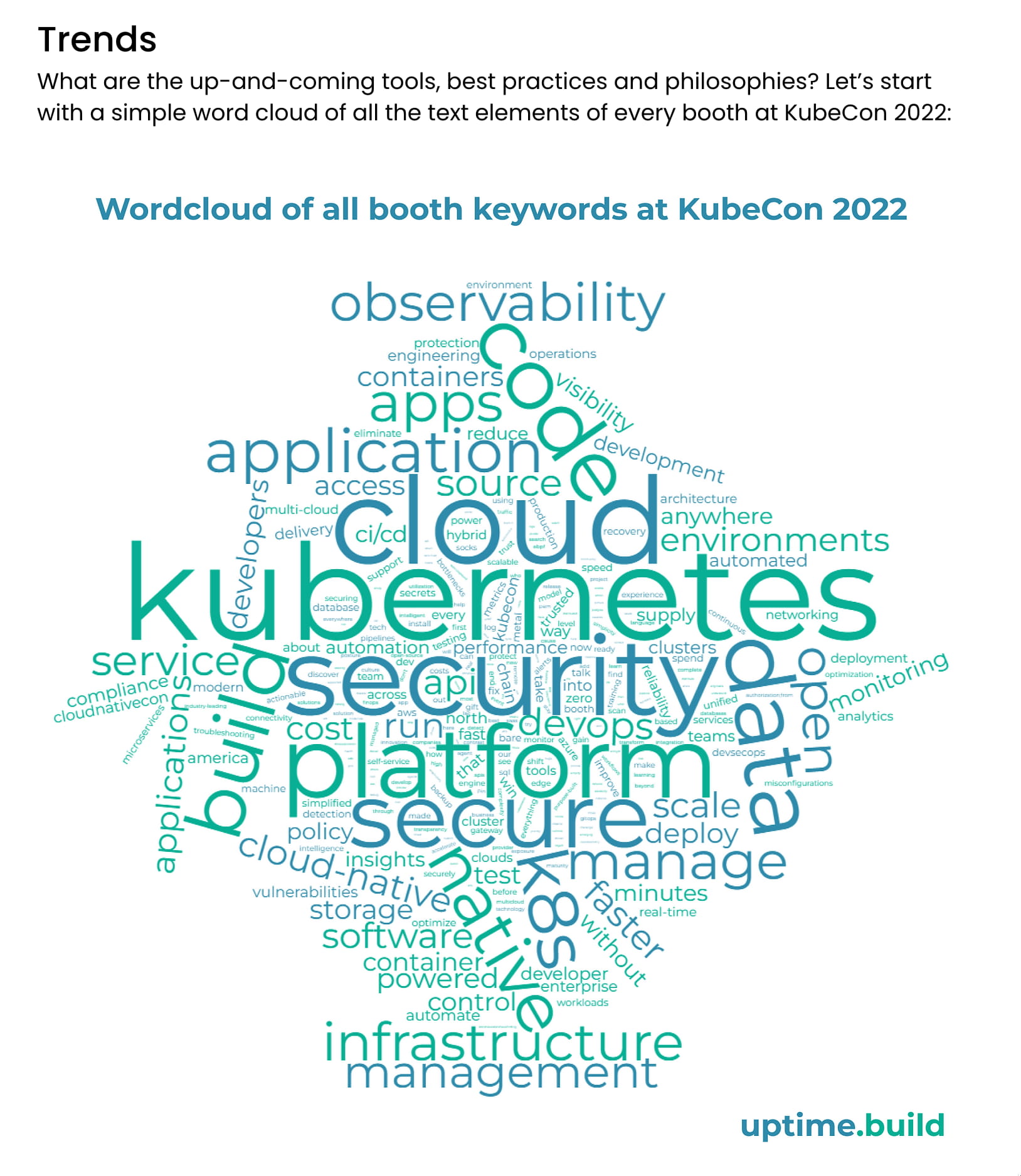

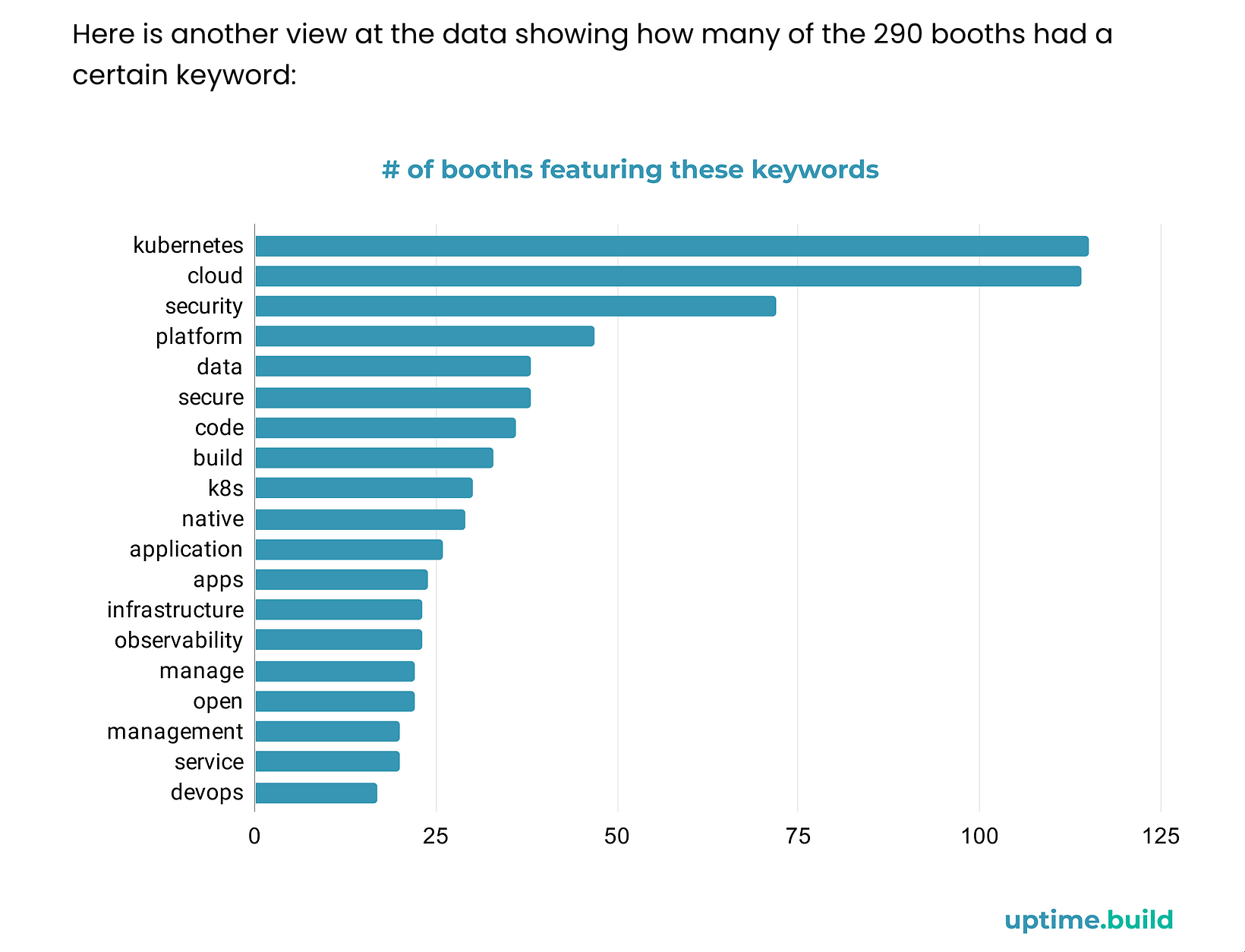

今年的北美 KubeCon 大会结束后,来自 uptime.build 的 Jan Mundin 给会场的所有展台都拍了照,详细分析展台上的每一个单词,并汇总成了词云,其中热门词汇只有“安全”和“平台”,并不包含“自动化”和 DevOps。整个会场只有 3 个展台提到了 Serverless。

感兴趣的小伙伴可以看看原文:https://www.uptime.build/post/i-analyzed-290-booths-at-kubecon-here-are-the-devops-trends-for-2023

开源项目推荐

Finch 是一个全新的容器开发工具,由 AWS 开源,它集成了 Containerd、Nerdctl、BuildKit 和 Lima 这几个优秀的开源工具,并且在上层提供了非常简单的抽象,屏蔽了底层的这些开源工具,只提供一个 Finch CLI 工具,让你在 macOS 上可以丝滑地使用 Containerd。

使用方法非常简单,先初始化虚拟机:

$ finch vm init

然后就可以直接运行容器了,还可以在 M1 芯片的 macOS 上运行 x86_64 架构的容器哦:

$ uname -sm

Darwin arm64

$ finch run --rm --platform=linux/amd64 public.ecr.aws/amazonlinux/amazonlinux uname -sm

public.ecr.aws/amazonlinux/amazonlinux:latest: resolved |++++++++++++++++++++++++++++++++++++++|

index-sha256:f4b5d60ba75876e8a8b02618fd0de3ab796eb210ab37075adf56eab38ec8c3bf: done |++++++++++++++++++++++++++++++++++++++|

manifest-sha256:7e4c85064f9fde50cd075fd80244455fd56bdf6481eaace42e3768cc3d466c6a: done |++++++++++++++++++++++++++++++++++++++|

config-sha256:612cb43999513098b3f71dd264efb846765677926bae54fb6b48643a44156568: done |++++++++++++++++++++++++++++++++++++++|

layer-sha256:68028ec3b506bca4d81560b5fcbd408dc7cc49f4b1717a69d5396ff22700f80a: done |++++++++++++++++++++++++++++++++++++++|

elapsed: 9.1 s total: 59.4 M (6.5 MiB/s)

Linux x86_64

以上所有操作都是在 macOS 宿主机上执行,完全感知不到虚拟机的存在,而且还支持 Docker Compose,体验非常棒,建议 macOS 用户尽快用起来!

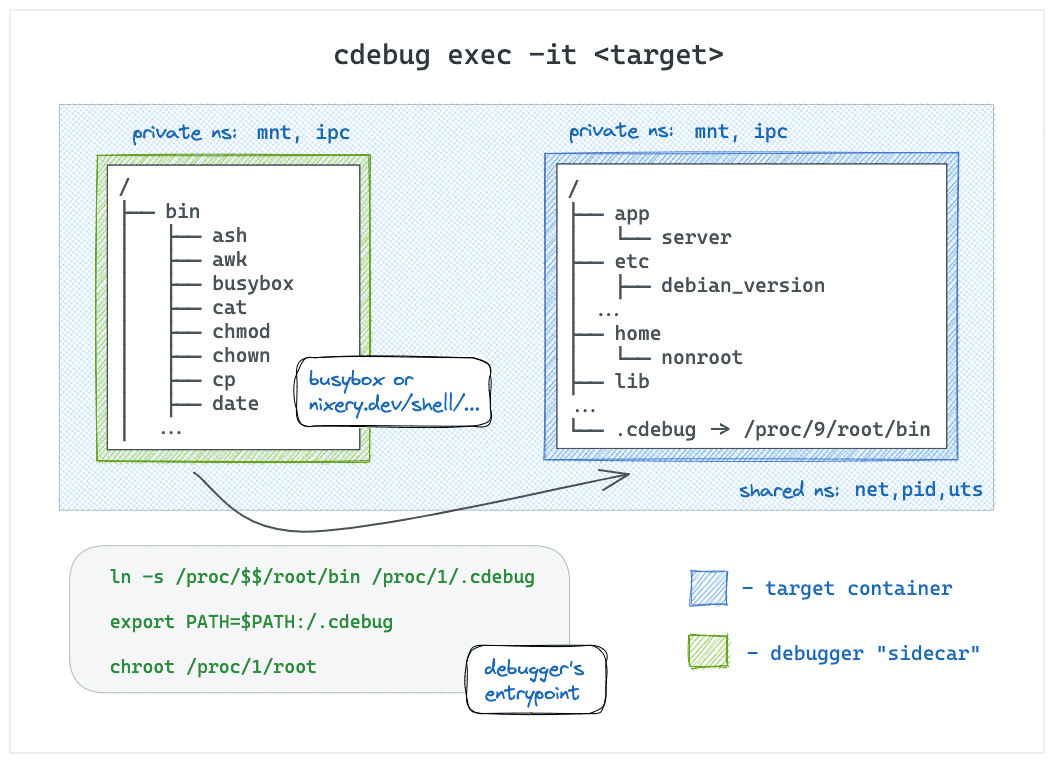

cdebug 是一个容器调试神器,想象一下这几个场景:

- 你的容器中没有 shell,也没有调试网络的命令行工具;

- 你运行容器时只映射了必要的端口,但是现在想临时映射额外的端口;

- …

cdebug 可以帮你解决这几个烦恼,它可以连接到运行的容器中,并提供 shell 和各种调试工具,如果默认的镜像无法满足你的需求,还可以使用自定义镜像。使用方法很简单,执行以下命令即可:

$ cdebug exec -it --image nixery.dev/shell/ps/vim/tshark <target-container>

工作原理如下图所示:

映射端口的功能就不演示了,可以自己阅读官方文档。

Wazuh 是一款开源的漏洞预防、检测和响应平台,可以在虚拟化平台、容器平台以及云环境中保护你的工作负载。目前已经与 Elastic Stack 完全集成,提供了一个搜索引擎和数据可视化工具,允许用户浏览相关安全告警。

kpack 是 Pivotal 开源的工具,可以在 Kubernetes 平台上使用 Cloud Native Buildpacks (CNB) 构建 OCI 镜像。

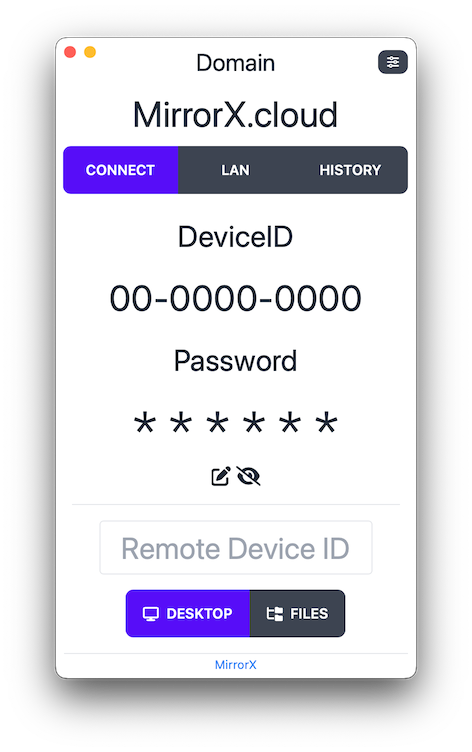

MirrorX 是一个使用 Rust 构建的远程桌面控制软件。配合完全开源的客户端与服务端、原生支持的端到端加密,用户可以构造快速且安全的远程控制网络,并且完全处于用户控制之下。

这个项目使用 APISIX 来自动申请 acme 证书,自动添加 acme 验证路由,证书自动续期。

文章推荐

palark 的一位客户想获取客户端对 PostgreSQL v14 数据库的查询失败信息,同时不能对应用代码进行任何更改。开源的 PostgreSQL exporters 无法满足这个需求,本文探讨了如何使用开源的日志收集工具 Vector 来实现这个目的。

日志采集,通常使用 EFK 架构,即 ElasticSearch,Filebeat,Kibana,这是在主机日志采集上非常成熟的方案,但在容器日志采集方面,整体方案就会复杂很多。我们现在面临的需求,就是要采集容器中的落盘日志。

默认 KubeSphere 将日志采集到集群内置 Elasticsearch 中,数据保存周期为 7 天,这对于生产服务动辄 180 天的日志存储需求,显然无法满足。企业运维团队都会建立集中化的日志服务,将集群内日志接入到第三方日志服务中,已是必然选择。本文探讨了如何将 KubeSphere 集群内日志接入到第三方日志服务。

KubeSphere 社区开源过一个 K8s 集群生命周期管理工具 Kubekey,可以一键部署 K8s 和容器管理平台 KubeSphere。作为一个入选 CNCF Installer 一致性认证的开源项目,它的功能不只是创建集群这么简单。前几天 Kubekey 3.0.2 发布,带来了众多新的功能,本文会以新功能结合一些场景介绍 KubeKey 3.0.2。

云原生动态

在 Harbor 2.6 中,Harbor 增加了对 WebAssembly 镜像的支持。用户可以将他们的 Wasm 镜像推送至 Harbor 仓库,Harbor 会识别出 Wasm 镜像进行存储,并提供拉取时的分发服务。目前,WebAssembly 主要有两种形式的镜像,这两种镜像都符合 OCI (Open Container Initiative) 规范中的容器镜像标准,但有着不同的构建方式。

在最近的 ObservabilityCON 会议上,Grafana 介绍了两个新的开源项目 Grafana Phlare 用于持续分析和 Grafana Faro 用于前端应用程序可观测性。

CloudNativeSecurityCon 是一个为期两天的活动,旨在促进云原生安全项目的协作、讨论和知识共享,以及如何最佳地利用这些项目来应对安全挑战和机遇。其目标不仅仅是提出逐步改进已有方法的解决方案,而且也为技术突破和现代安全方法的进步提供空间。由专业从业者提供的会议和闪电演讲的主题包括体系结构和策略、安全软件开发、供应链安全、身份和访问、取证等。