过去的一周是 ChatGPT 的狂欢,我猜每一位云原生玩家都很好奇他是如何看待 Kubernetes 的。咱们不防换个方式来提问,让它使用电子邮件的方式来向别人推荐 KubeSphere 和 OpenFunction。

开源项目推荐

这是针对 Tailscale 设计的 Kubernetes Ingress Controller,它会为 Ingress 资源中的每个主机创建一个 Tailscale 节点,然后将所有传入的流量路由到正确的后端服务。

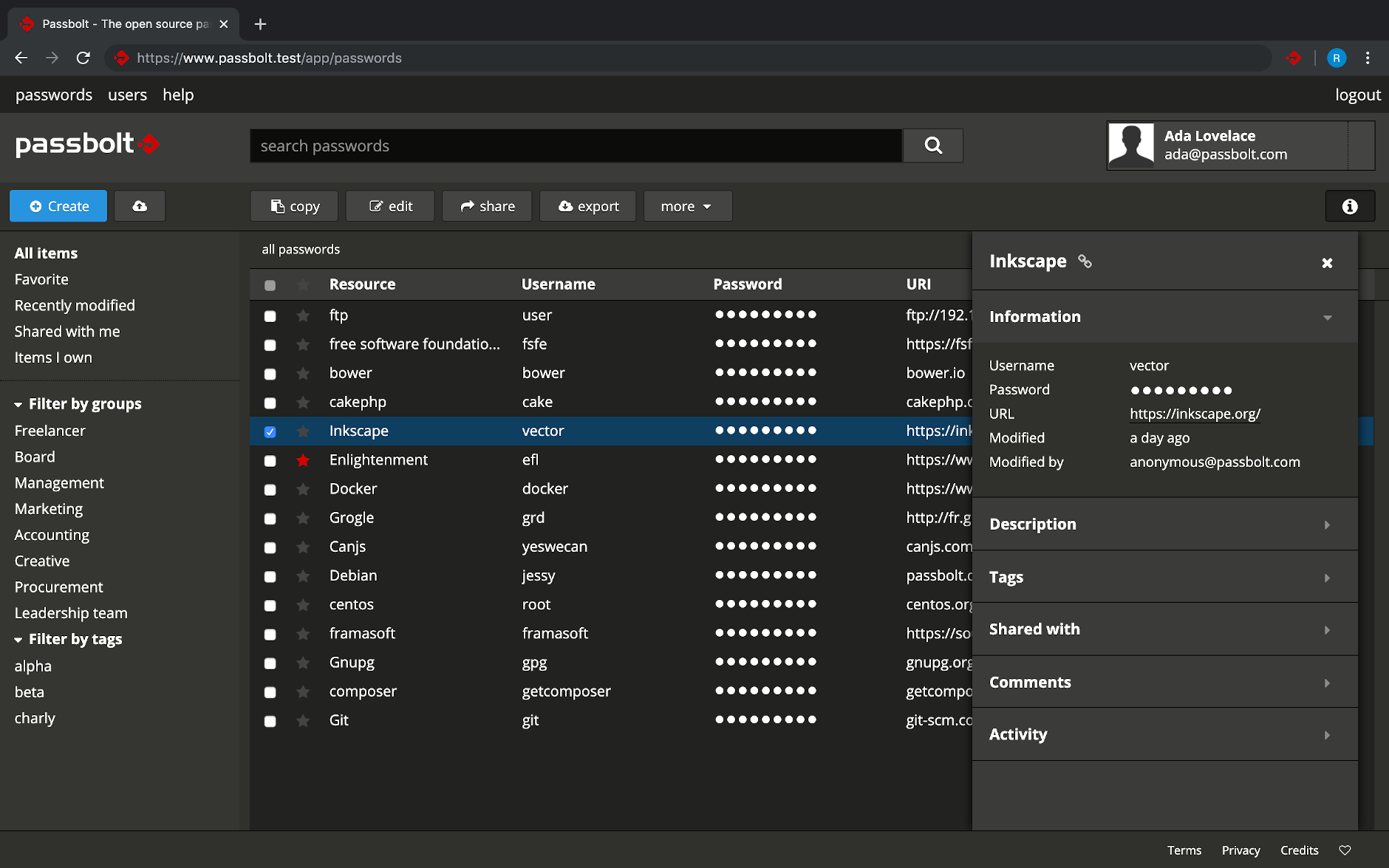

Passbolt 是一款完全开源的密码管理服务,通过 JSON API 以编程方式检索、存储和分享密码,源代码采用 AGPL 许可。支持通过 Kubernetes 和 Docker 进行部署,支持高可用,已推出 Chrome、Firefox 等主流浏览器的扩展。目测比 Bitwarden 强大。

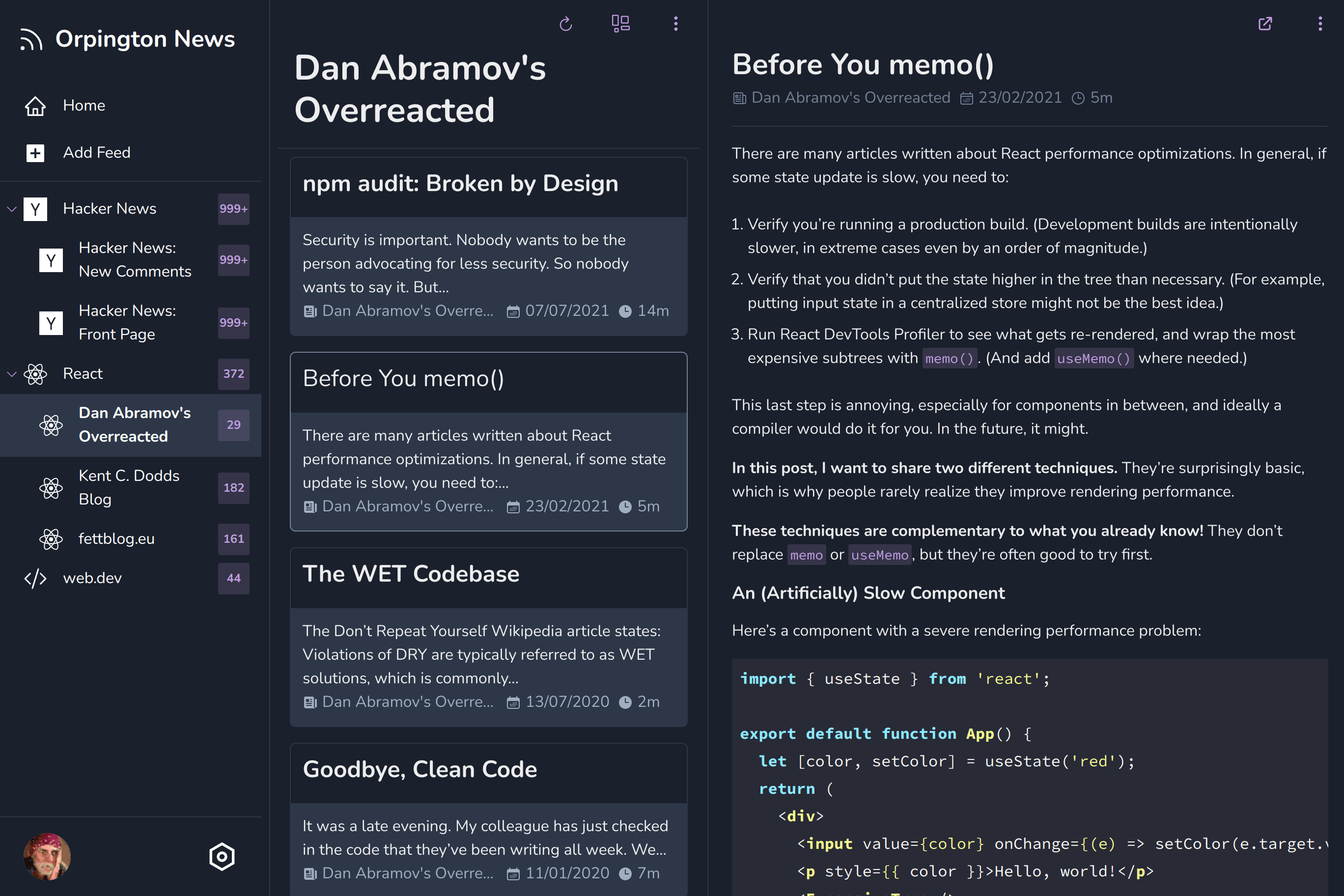

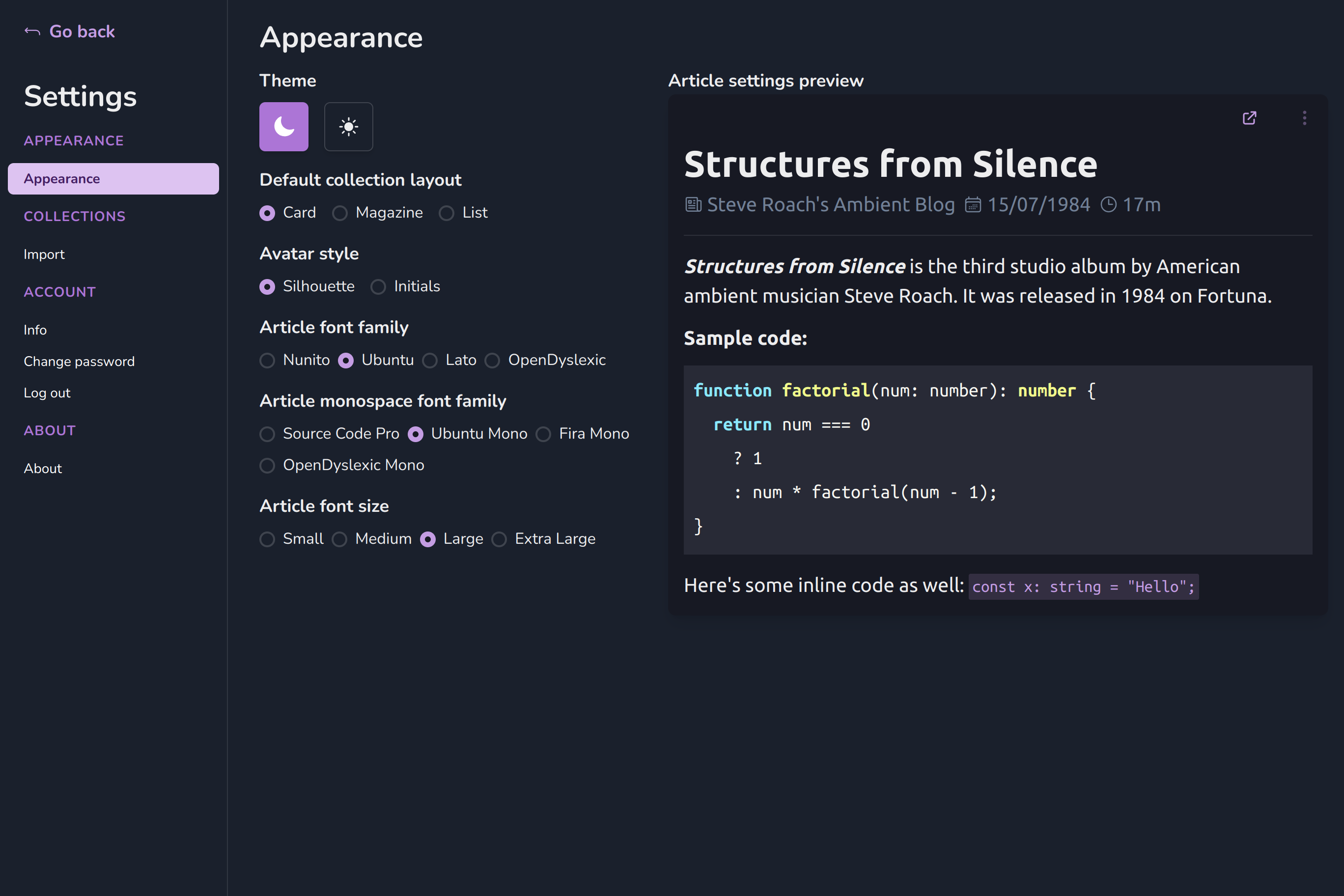

Orpington News 是一款自托管的 RSS 阅读器,颜值还不错,支持暗黑模式。

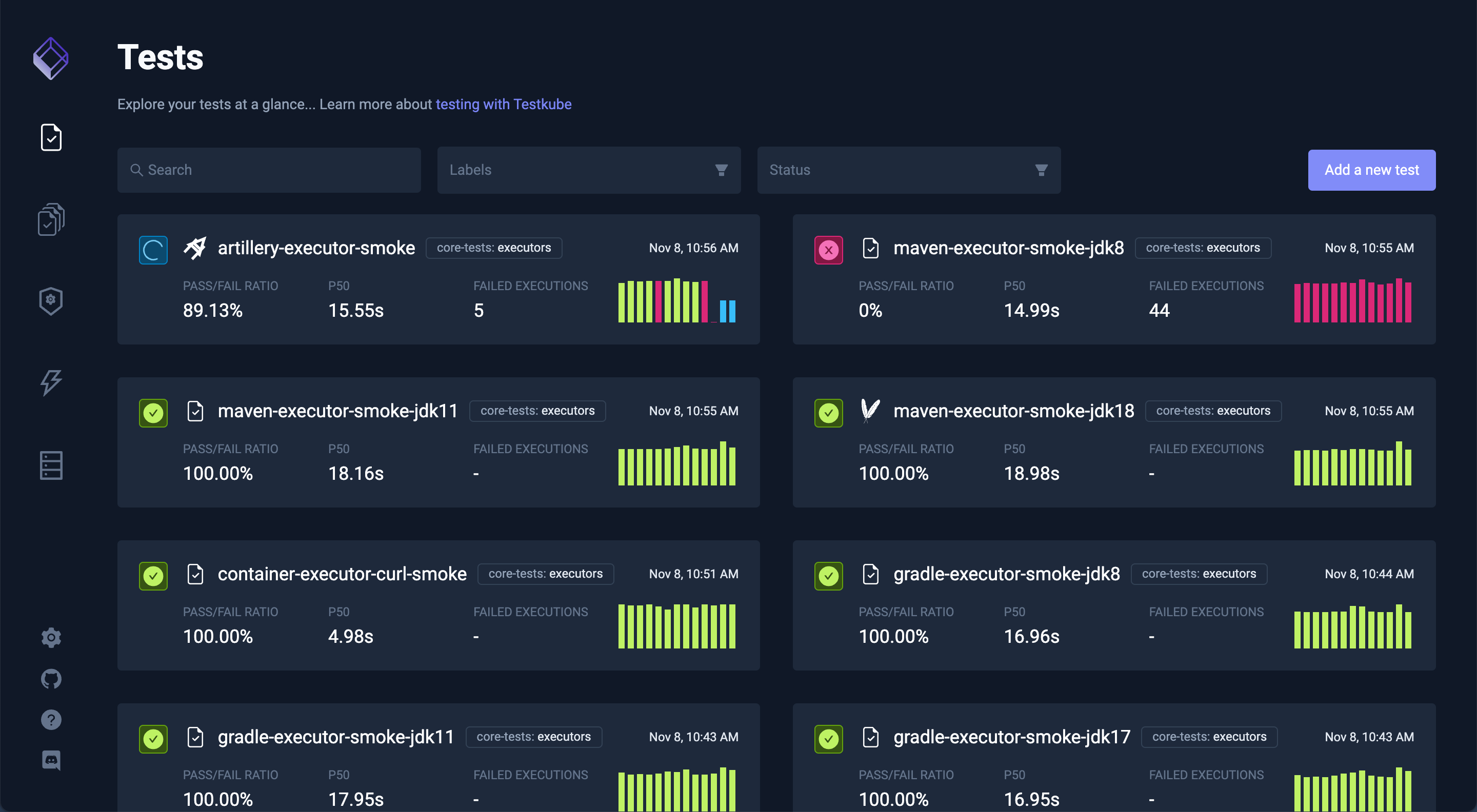

Testkube 是 Kubenretes 平台原生测试框架,它可以将测试流程原生集成到 Kubernetes 和 CI/CD 流水线中。

文章推荐

这篇文章讨论了未来五年内云技术将如何影响体育行业。作者预测,随着计算机视觉、机器学习和模拟技术的普及,云技术将重新定义体育行业,改变比赛的方式和体验。通过对比赛数据的分析,教练可以实时调整战术,提高比赛水平。粉丝也可以通过虚拟现实和增强现实等技术更好地参与比赛。

这篇文章讨论了 Tailscale 最新的安全漏洞,并提供了修复方案。漏洞存在于 Windows 版本的 LocalAPI 中,可以被恶意的 JavaScript 利用,从而访问用户的网络。Tailscale 已经发布了一个新版本修复了这个漏洞。建议所有用户更新到最新版本。

KubeSphere 3.3.1 已经发布一个多月了。3.3.1 版本对于 KubeSphere 来说只是一个小的 Patch 版本,但是权限控制模块改动较大。这篇文章将从开发者的视角为你分享权限控制模块的改动内容。

KubeSphere 在安装完成时候可以启用日志组件,这样会安装 ES 组件并可以收集所有部署组件的日志,也可以收集审计日志,然后可以很方便的在 KubeSphere 平台上进行日志查询。

但是在实际使用过程中发现使用 KubeSphere 自身的 ES 会很重,这篇文章讨论了如何在 KubeSphere 中集成外部的 Elasticsearch 组件,以减轻 Kubernetes 的压力。

云原生动态

日前,Kubernetes 1.26 正式发布,此版本总共包含 37 项增强功能:其中 11 项正在升级为稳定版,10 项正在升级为 Beta 版,另外 16 项正在进入 Alpha 版。此外还有十二个功能被弃用或删除。

该版本主要变化如下:

- 容器映像注册表中的更改

- CRI v1alpha2 已删除

- 存储改进

- 签署 Kubernetes 发布工件升级到 beta

- 支持 Windows 特权容器升级到稳定

- Kubernetes 指标的改进

- Pod 调度改进

- ···

Payara 推出了 Payara Cloud,这是一种用于 Jakarta EE 应用程序的无服务器解决方案,用于管理基础设施配置和创建。WAR它允许开发人员在将应用程序的文件推送到云之前专注于创建和配置应用程序。

Payara Cloud 提供 Jakarta EE 运行时、SSL/TLS 证书、应用程序的 Kubernetes 容器的监控和自动扩展。传统的 Kubernetes 解决方案需要配置和维护基础设施元素,例如路由、证书和监控。Payara Cloud 简化了基础架构部分,让开发人员可以专注于开发和配置应用程序。

最近,云原生集成平台提供商 TriggerMesh 推出了 Shaker,这是一个新的开源 AWS EventBridge 替代项目,它以统一的方式从许多现成的和自定义的事件源中捕获、转换和交付事件。

Shaker 项目提供了一种使用CloudEvents 规范处理事件的统一方式。它可以与 AWS、Azure 和 GCP、Kafka 或 HTTP webhook 中的事件源和目标一起使用。此外,它还包含一个基于简单 DSL 的转换引擎,必要时可以通过基于代码的转换对其进行控制。

在 re:Invent 上,Amazon 最近推出了 AWS Application Composer,这是一种用于可视化设计和创建无服务器应用程序的低代码设备。这个新平台允许开发人员通过简单的拖放界面无缝构建执行标准转换任务的功能。

即使在开源 Java 日志库 Apache Log4j 的核心安全漏洞被揭露一年后,网络安全和基础设施安全局 (CISA) 透露黑客仍在成功使用 Log4Shell。

具体来说,威胁行为者利用 Log4Shell 来访问该组织未打补丁的 VMware Horizon 服务器。一旦进入,他们就会打开一个与已知恶意 IP 地址的连接。通过该链接,他们运行 Windows PowerShell 命令以向 Windows Defender 添加排除规则,将 c:\drive 列入白名单。这使他们能够在不进行病毒扫描的情况下将可执行文件放入 c:\ 驱动器。